Zugriffssteuerung

Zur Anbindung neuer Geräte muss das Scout Cloud Gateway (SCG) für eine Authentifizierung des Benutzers sorgen. Dazu kann eine Verbindung zu Active Directory oder dem Identitäts-Management-System Keycloak aufgebaut werden. Keycloak erlaubt eine vom SCG getrennte Benutzer-Anmeldung. Als dritte Variante können Sie direkt am SCG Token für den Zugriff definieren.

Nach erfolgreicher Authentifizierung eines Benutzers wird ein Zertifikat für das zugeordnete Gerät ausgestellt, gegen das bei der nächsten Anmeldung geprüft wird. Solange das Zertifikat gültig ist, ist keine erneute Benutzer-Anmeldung am SCG erforderlich. Die RSA-Zertifikate haben eine Schlüssellänge von 4k.1 Der Administrator kann das Erneuern von Zertifikaten konfigurieren und bekommt einen schnellen Überblick über ablaufende Zertifikate in der Geräte-Ansicht und im Dashboard2 des WebAdmin Interface

Benutzer-Authentifizierung über Active Directory

Active Directory übernimmt die Authentifizierung und die Zuordnung des Gerätes zu seiner OU. Zur Steuerung der OU-Zuordnungen muss die AD-Umgebung im Vorfeld konfiguriert werden.

Entsprechend berechtigte AD-Benutzer melden sich dann einmalig mit ihrem Gerät am Scout Cloud Gateway an. Die AD-Anmeldedaten werden vom AD-Server ausgewertet. Neben der Benutzer-Authentifizierung wird die OU des Scout Servers ermittelt, in der das Gerät registriert wird.

In der Geräte-Ansicht des WebAdmin Interface werden die Benutzer mit ihrer Domäne angezeigt.

Benutzer-Authentifizierung über Keycloak

Keycloak ist eine Implementierung des OpenID Connect-Protokolls und kann perfekt für die Anbindung über das Scout Cloud Gateway genutzt werden. Die Benutzer-Authentifizierung verläuft getrennt vom SCG und schützt dadurch die Anmeldedaten.

Außerdem muss der Keycloak-Server signierte Zertifikate für die TLS-Kommunikation verwenden.

Da Keycloak auch als Identity Broker fungiert, werden Benutzerkonten aus anderen Identitäts- und Zugriffsmanagement-Systemen unterstützt, darunter Active Directory.

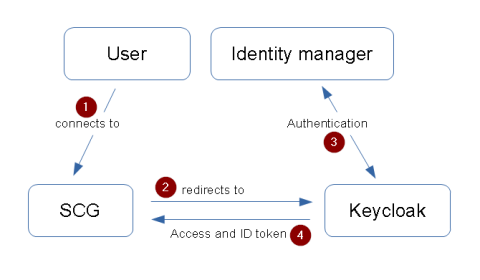

Der Benutzer wird über das Scout Cloud Gateway (1) zur Anmeldung an Keycloak weitergeleitet (2). Im Anmelde-Dialog des in Keycloak definierten Identity-Managers gibt er seine Anmeldedaten ein, die dann durch den definierten Identity-Manager geprüft werden (3). Nach erfolgreicher Authentifizierung gibt Keycloak ein Access- und ein ID-Token für den Benutzer an das SCG zurück (4). Diese Vorgehensweise isoliert das SCG vollkommen von den Anmeldedaten der Benutzer.

Benutzer, die über Keycloak authentifiziert werden, werden immer der in der Scout Console festgelegten Standard-OU zugeordnet. In der Geräte-Ansicht des WebAdmin Interface werden ihre Benutzernamen ohne Domäne angezeigt.

Benutzer-Authentifizierung direkt über Scout Cloud Gateway

Die Benutzer erhalten vom Administrator ein Token für die Registrierung ihres Gerätes. Die Definition der Token erfolgt nach der Installation im SCG WebAdmin Interface. Jedem Token weisen Sie eine OU zu, in der das Gerät des Benutzers registriert werden soll.